|

TOMATO VPN GUI - konfiguracja

|

| fabix |

Dodano 01-03-2010 12:54

|

User

Posty: 16

Dołączył: 16/11/2009 13:55

|

Opis dotyczy wersji tomato:

http://tomatovpn.tomatomod.de/release....25vpn3.4/

1. Instalacja

http://openlinksys.info/wiki/tomato/d...instalacja

lub w readme do odpowiedniej wersji:

http://sourceforge.net/projects/tomat...to%201.25/

2. Konfiguracja routera

DDNS

Jeśli nie masz stałego adresu IP, należy przeprowadzić konfigurację DDNS, w przeciwnym razie pomiń ten krok.

Możemy skonfigurować konto na dowolnej usłudze z którą współpracuje tomato.

Informacje o tym po co jest nam potrzebny DDNS, oraz wskazówki jak założyć konto na dyndns można znaleźć tutaj:

http://www.dipol.com.pl/do_czego_sluz..._bib93.htm

Po zakończonej konfiguracji usługi, wypełniamy jeszcze dane z zakładki DDNS na routerze.

JFFS

Do swojego poprawnego działania vpn wymaga przechowania pewnych danych na routerze. Najlepiej użyć do tego celu partycji JFFS.

a) W zakładce Administration>Admin Access włącz dostęp przez ssh

b) W zakładce Administration>JFFS2 zaznacz opcję Enabled i kliknij Format/Erase.

3. Generacja kluczy

Można ją przeprowadzić na dowolnej maszynie. Ważne żeby cały proces został wykonany na tym samym komputerze.

Do przeprowadzenie tego procesu należy zainstalować pakiet openvpn.

Szczegółowe wskazówki do tego procesu można znaleźć tutaj:

http://www.openvpn.net/index.php/open...o.html#pki

4. Konfiguracja VPN na routerze

Na tym etapie należy następujące pliki:

ca.crt

server.crt

server.key

dh1024.pem

ta.key

Umieścić na routerze. W tym celu:

a) logujemy się na router za pomocą ssh

b) wykonujemy następujące polecenia

cd /jffs

mkdir openvpn

exit

c) kopiujemy pliki za pomocą scp na router

scp server.crt server.key dh1024.pem ta.key ca.crt root@:~/jffs/openvpn

Wypełniamy pola z poszczególnych zakładek według przykładów:

Oczywiście w miejsce nazw plików z powyższego przykładu wstawiamy ich całą zawartość.

5. Utorzenie plików vpn

Dla wszystkich klientów których klucze wygenerowaliśmy we wcześniejszym etapie należy przygotować następujący zestaw plików:

ca.crt #ten sam co w serwerze

przyklad1.crt

przyklad1.key

server.ovpn

ta.key #ten sam co w serwerze

Zawartość pliku server.ovpn powinna wyglądać następująco:

client

dev tun

proto udp

#(usuń niepotrzebne)

remote 9999 #dla stałego IP

remote przyklad.dontexist.org 9999 #dla zmiennego IP

nobind

persist-key

persist-tun

mute-replay-warnings

ca ca.crt

cert przyklad1.crt

key przyklad1.key

ns-cert-type server

tls-auth ta.key

cipher BF-CBC

comp-lzo

verb 3

mute 20

6. Połączenie

Wymieniony zestaw plików należy skopiować na docelowy komputer. Jeśli nie ma innej drogi niż mail to spakujcie pliki i zabezpieczcie hasłem!

Z komputera klienta wykonujemy z konsoli polecenie:

i cieszymy się połączeniem.

7. Dodatkowe

Na tym etapie możemy poprzestać dalszych działań i spocząć na laurach, ale możemy ulepszyć nieco skonfigurowanych server VPN.

Stałe IP dla klientów

1. W konfiguracji serwera:

client-config-dir /jffs/openvpn/ccd

Dodajemy do pola:

VPN Server Configuration->Advanced->Custom Configuration

2. Utworzyć nowy katalog na serwerze.

3. Utworzyć plik z nazwami certyfikatów w tym katalogu (np. dla client1.crt będzie to plik client1)

4. Uzupełnić pliki według schematu

#ifconfig-push clientIP(jakie IP chcemy nadać temu klientowi) serverIP (wartość z pola VPN Server Configuration->Basic->VPN subnet)

ifconfig-push 10.8.2.21 10.8.2.1

Powyższe czynności można wykonać w następujący sposów:

ssh root@; cd /jffs/openvpn; mkdir ccd; cd ccd;touch client1; echo "ifconfig-push 10.8.2.21 10.8.2.1" > client1;exit

Źródło informacji:

http://debian.linux.pl/viewtopic.php?...hp?t=17867

Identyfikacja klientów dodatkowo za pomocą hasła

a) Na początek tworzymy pusty plik users_file, w którym będziemy przechowywać hash hasła wraz z odpowiadającym mu loginem.

Każdy wpis w osobnym wierszu.

Będzie on miał więc następującą postać:

client1:hash1

client2:hash2

b) Teraz generujemy zawartość pliku dla poszczególnych klientów za pomocą skryptu:

#!/bin/sh

generuj_hash() {

echo "Generating HASH for"

echo "$1:$2"

HASH=`echo -n $1$2 | md5sum | sed s'/\ -//'`

j=0

while [ $j != 10 ] do

HASH=`echo -n $HASH$HASH | md5sum | sed s'/\ -//'`

j=`expr $j + 1`

done

echo "HASH:$HASH"

}

uzycie(){

echo "$0 [user] [password]"

exit 1

}

if [ $# != 2 ] then

uzycie

fi

generuj_hash $1 $2

przykład użycia:

./genhash.sh testowy 123456.test

Generating HASH for

testowy:123456.test

HASH:e2f9b838f4a44241d88117ca0ff17e39

do pliku zapisujemy więc następującą linię:

testowy:e2f9b838f4a44241d88117ca0ff17e39

c) Do pliku server.ovpn utworzonego wcześniej należy dodać wpis:

auth-user-pass

d) W konifuguracji serwera do pola:

VPN Server Configuration->Advanced->Custom Configuration

dodajemy wpisy:

script-security 3

auth-user-pass-verify /jffs/openvpn/auth.sh via-file

e) Do katalogu /jffs/openvpn kopiujemy

users_file

oraz poniższy skrypt po nazwą auth.sh oraz zmieniamy uprawnienia pliku auth.sh poleceniem:

zawartość skryptu autoryzacji przedstawia się następująco:

#!/bin/sh

# Wczytujemy plik z nazwami uzytkownikow i zaszyfrowanymi haslami

# Ma on postac: login1:password1\n

# login2:password2

USERS=`cat /jffs/openvpn/users_file`

vpn_verify() {

#skrypt musi przyjac 2 argumenty

if [[ ! $1 ]] || [[ ! $2 ]] then

exit 1

fi

for i in $USERS; do

#szukamy nazwy uzytkownika w linii z pliku

#jesli jest wartosc tego porownania wieksza od zera

if [ `expr match "$i" $1` -gt 0 ] then

HASH=`echo -n $1$2 | md5sum | sed s'/\ -//'`

j=0

while [ $j != 10 ] do

HASH=`echo -n $HASH$HASH | md5sum | sed s'/\ -//'`

j=`expr $j + 1`

done

if [ `expr match "$i" $1:$HASH` -gt 0 ] then

exit 0

else

exit 1

fi

fi

done

}

#do skryptu przychodzi tylko nazwa pliku z /tmp

if [[ ! $1 ]] || [[ ! -e $1 ]] then

exit 1

fi

#wyswietlamy plik w nim dopiero argumenty

vpn_verify `cat $1`

exit 1

Jeśli coś nie działa należy usunąć ze skryptów linie komentarza.

Teraz przy próbie połączenia z serwerem, należy podać dodatkowo użytkownika i hasło.

W załączniku znajdują się gotowe skrypty.

fabix załączono następujące plik:

Nie masz uprawnień, by zobaczyć załączniki w tym wątku.

Edytowany przez shibby dnia 10-06-2010 08:20

|

| |

|

|

| shibby |

Dodano 01-03-2010 13:04

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

to takie uzupelnienie mojego tutoriala, ktory dostepny jest w wiki. Tam tez sa skrypty do generowania certyfikatow na linuxie.

Ogolnie nie trzeba miec tomato VPN mod by miec openvpn. Wystarcza optware.

Certyfikaty mozna tez generowac na samym routerze pod warynkiem ze mamy zainstalowane optware.

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| fabix |

Dodano 02-03-2010 09:22

|

User

Posty: 16

Dołączył: 16/11/2009 13:55

|

Cytat Ogolnie nie trzeba miec tomato VPN mod by miec openvpn. Wystarcza optware.

Przy założeniu, że mamy miejsce. U mnie niestety ten warunek spełniony nie jest. |

| |

|

|

| shibby |

Dodano 02-03-2010 10:46

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

szkoda ze nie opisales procedury generowania certyfikatow na windowsie, bo to najwiecej ludkom problemow stwarza. Na linuxa nie ma sensu bo juz w moim tutorialu zamiescilem skrypty

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| fabix |

Dodano 02-03-2010 11:08

|

User

Posty: 16

Dołączył: 16/11/2009 13:55

|

Nie robiłem tego nigdy na windowsie i raczej nie będę robił. Jeśli ktoś ma czas i ochotę na przebrnięcie przez ten proces na windowsie to nie widzę problemu, żeby uzupełnić. |

| |

|

|

| sebi667 |

Dodano 26-03-2010 15:35

|

User

Posty: 3

Dołączył: 28/01/2008 00:44

|

Fajny tutorial i wielkie dzięki za niego. Niestety mam problem, otóż robię wszystko po kolei, generuję klucze na windowsie przy pomocy tego opisu:

"http://www.openvpn.net/index.php/open-source/documentation/howto.html#pki" a serwer nie chce mi się uruchomić. Daję "uruchom teraz" ale w statusie ciągle jest informacja: "Serwer nie jest uruchomiony lub nie można odczytać statusu." Nie wiem dlaczego. Próbowałem restartować router ale też to nic nie daje. Mój sprzęt to Ovislink WL-1600GL z Tomato 1.25+VPN. Będę bardzo wdzięczny za wszelką pomoc. |

| |

|

|

| morcio |

Dodano 04-04-2010 14:51

|

User

Posty: 27

Dołączył: 03/04/2010 16:05

|

mam ten sam problem, co sebi667. Co moze byc tego przyczyna? |

| |

|

|

| shibby |

Dodano 04-04-2010 22:49

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

tu wrozek nie ma. Logi drodzy koledzy... pokazcie logi  Prawdopodobnie zle wygenerowane/skopiowane certyfikaty/klucze Prawdopodobnie zle wygenerowane/skopiowane certyfikaty/klucze

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| morcio |

Dodano 05-04-2010 00:24

|

User

Posty: 27

Dołączył: 03/04/2010 16:05

|

nie bardzo wiem, gdzie znajde aktualne logi.jedyne na co sie natknalem to log messages(z data 2 jan): Jan 2 03:24:51 unknown daemon.notice openvpn[8977]: OpenVPN 2.1.1 mipsel-unknown-linux-gnu [SSL] [LZO2] built on Mar 3 2010

Jan 2 03:24:51 unknown daemon.warn openvpn[8977]: NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Jan 2 03:24:51 unknown daemon.err openvpn[8977]: Cannot load DH parameters from dh.pem: error:0906D06C EM routines EM routines EM_read_bio:no start line EM_read_bio:no start line

Jan 2 03:24:51 unknown daemon.notice openvpn[8977]: Exiting

Jan 2 03:24:51 unknown user.info init[1]: VPN_LOG_ERROR: 830: Starting VPN instance failed...

wygenerowalem nowy plik dh1024, ale nadal nie moge wystartowac vpna

edit: vpn ruszyl po wklejeniu zawartosci plikow z certyfikatami do odpowiednich pol w konfiguracji(zamiast wpisywac tylko ich nazwy)

Edytowany przez morcio dnia 05-04-2010 00:38

|

| |

|

|

| shibby |

Dodano 05-04-2010 10:07

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

heh a skad pomysl zeby wpisywac tam sciezki plikow

tak jak mowilem wina lezala w certyfikatach

Cytat Cannot load DH parameters from dh.pem

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| morcio |

Dodano 06-04-2010 11:46

|

User

Posty: 27

Dołączył: 03/04/2010 16:05

|

Cytat shibby napisał/a:

heh a skad pomysl zeby wpisywac tam sciezki plikow

/quote]

Pomysl wzial sie z doslownego odczytania rysunkow z pierwszego posta. Ale widze, ze nie tylko ja mialem ten problem  |

| |

|

|

| shibby |

Dodano 06-04-2010 12:00

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

no to jak juz to trzeba tam wpisac sciezki a nie same nazwy plikow, wiec zgodnie z poradnikiem:

- pole static key ma byc puste

i nastepnie

/jffs/openvpn/ca.crt

/jffs/openvpn/server.crt

/jffs/openvpn/server.hey

/jffs/openvpn/dh1024pem

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| sebi667 |

Dodano 09-04-2010 20:27

|

User

Posty: 3

Dołączył: 28/01/2008 00:44

|

Faktycznie pomysł z nazwami plików był nie tak, nie próbowałem ze ścieżkami do plików ale skopiowałem wszędzie zawartość wygenerowanych kluczy i działa :-)

Edytowany przez sebi667 dnia 09-04-2010 20:28

|

| |

|

|

| morcio |

Dodano 20-04-2010 10:18

|

User

Posty: 27

Dołączył: 03/04/2010 16:05

|

watek, w ktorym poprdzednio prowadzilismy dyskusje, zniknal, wiec napisze tutaj.

Przy probie polaczenia sie z vpnem dostaje takie komunikaty:

Apr 20 10:11:44 tomata daemon.err openvpn[589]: 78.187.96.68:57683 write UDPv4 []: Network is unreachable (code=128)

Apr 20 10:11:46 tomata daemon.err openvpn[589]: 78.187.96.68:57683 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

Apr 20 10:11:46 tomata daemon.err openvpn[589]: 78.187.96.68:57683 TLS Error: TLS handshake failed

Apr 20 10:11:46 tomata daemon.notice openvpn[589]: 78.187.96.68:57683 SIGUSR1[soft,tls-error] received, client-instance restarting

Apr 20 10:11:48 tomata daemon.notice openvpn[589]: MULTI: multi_create_instance called

Apr 20 10:11:48 tomata daemon.notice openvpn[589]: 78.187.96.68:47974 Re-using SSL/TLS context

Apr 20 10:11:48 tomata daemon.notice openvpn[589]: 78.187.96.68:47974 LZO compression initialized

Apr 20 10:11:48 tomata daemon.notice openvpn[589]: 78.187.96.68:47974 Control Channel MTU parms [ L:1542 D:166 EF:66 EB:0 ET:0 EL:0 ]

Apr 20 10:11:48 tomata daemon.notice openvpn[589]: 78.187.96.68:47974 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Apr 20 10:11:48 tomata daemon.notice openvpn[589]: 78.187.96.68:47974 TLS: Initial packet from 78.187.96.68:47974, sid=d45acebc bd3f97df

Apr 20 10:11:48 tomata daemon.err openvpn[589]: 78.187.96.68:47974 write UDPv4 []: Network is unreachable (code=128)

Apr 20 10:11:50 tomata daemon.err openvpn[589]: 78.187.96.68:47974 write UDPv4 []: Network is unreachable (code=128)

Apr 20 10:11:52 tomata daemon.err openvpn[589]: 78.187.96.68:47974 write UDPv4 []: Network is unreachable (code=128)

Co moze byc przyczyna? |

| |

|

|

| killer69 |

Dodano 10-08-2010 19:29

|

User

Posty: 4

Dołączył: 02/05/2006 21:32

|

Proszę autora lub kogoś kto jest w stanie mi pomóc.

Zainstalowałem nowy TomatoVPN 1.27vpn3.6.

Chciałem skonfigurować jedno połączenie tupu Klient-Serwer.

Skorzystałem z powyższego opisu i myślałem, że wszystko jest OK ale okazało się że w ogóle nie mogę zpingować interfejsów po drugiej stronie.

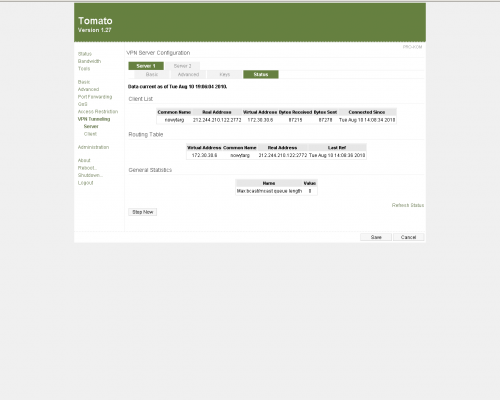

Załączam zdjęcia z mojego statusu.

Dla klienta: dostaje adres IP mam połączenie ale nie mogę zpingować.

Czy ktoś możę mi pomóc ??

Link do zdjęć pełnej rozdzielczości: http://killer69.fotosik.pl/

Edytowany przez killer69 dnia 10-08-2010 19:34

|

| |

|

|

| shibby |

Dodano 10-08-2010 20:37

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

pokaz jeszcze konfig klienta i log z polaczenia.

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| SynC |

Dodano 10-08-2010 20:51

|

Super User

Posty: 512

Dołączył: 15/12/2009 17:35

|

no to pora na jedno z głupszych pytań:

a co po ten vpn?

do czego i kiedy sie go stosuje? |

| |

|

|

| shibby |

Dodano 10-08-2010 22:03

|

SysOp

Posty: 17171

Dołączył: 15/01/2009 20:30

|

wujek google prawde ci powie  vpn to wirtualna siec prywatna. Dzieki niej mozesz sie podlaczyc zdalnie do sieci i byc jej logiczna czescia, to tak jakbys sie podlaczyl wirtualnym kablek do sieci za routerem, czyli bedziesz widzial siec za routerem tak jakbys byl do niej wpiety fizycznie kablem. vpn to wirtualna siec prywatna. Dzieki niej mozesz sie podlaczyc zdalnie do sieci i byc jej logiczna czescia, to tak jakbys sie podlaczyl wirtualnym kablek do sieci za routerem, czyli bedziesz widzial siec za routerem tak jakbys byl do niej wpiety fizycznie kablem.

W bardziej zaawansowanych konfiguracjach mozliwe jest spiecie dwoch sieci prywatnych tak by stanowimy logiczna calosc.

rozroznic mozna 3 podstawowe sposoby polaczenia:

- point-to-point z wykorzystaniem wspoldzielonego klucza, czyli mamy klucz secret.key i za jego pomoca jeden klient laczy sie do serwera ovpn.

- klient-server - gdy potrzebujemy by wieksza ilosc (min 2) uzytkownikow laczyla sie zdalnie ovpnem wtedy nie mozemy skorzystac z klucza wspoldzielonego tylko kazdemu klientowi generujemy komplet certyfikatow (ca.crt, klient.crt, klient.key)

- bridge - tap, czyli laczenie dwoch podsieci w logiczna calosc. Zamiast bridga mozemy tez wykorzystac klucz wspoldzielony, spiac w ten sposob dwa routery (jeden jako serwrer, drugi klient) i odpowiednio routiwac i natowac ruch tak by obie sieci sie widzialy. Takie rozwiazanie jest nawet lepsze gdyz nie mamy zbednych smieci (pakiety broadcastowe) latajacych w naszym wirtualnym tunelu.

Router: Unifi Cloud Gateway Fiber

Switch: Unifi USW-Lite-16-PoE

Switch: Unifi USW-Flex-Mini - szt. 2

Wi-Fi: Unifi U6-Lite - szt. 2

Proxmox VE: i5-13400T, 64GB RAM, 2x 512GB NVMe, 4x 2TB SSD

VM #1: Synology SA6400

VM #2: Debian, WWW

VM #3: Home Assistant OS

|

| |

|

|

| SynC |

Dodano 10-08-2010 22:09

|

Super User

Posty: 512

Dołączył: 15/12/2009 17:35

|

A to rozumiem

I już chce to miec heh, przydatna rzecz.

|

| |

|

|

| killer69 |

Dodano 11-08-2010 09:47

|

User

Posty: 4

Dołączył: 02/05/2006 21:32

|

konfig:

client

dev tun

proto udp

remote 83.112.18.10 62094

nobind

persist-key

persist-tun

mute-replay-warnings

ca ca.crt

cert nowytarg.crt

key nowytarg.key

ns-cert-type server

tls-auth pk.key

cipher BF-CBC

comp-lzo

verb 3

mute 20

log:

Fri Aug 06 19:06:03 2010 OpenVPN 2.1.1 i686-pc-mingw32 [SSL] [LZO2] [PKCS11] built on Dec 11 2009

Fri Aug 06 19:06:03 2010 NOTE: OpenVPN 2.1 requires '--script-security 2' or higher to call user-defined scripts or executables

Fri Aug 06 19:06:04 2010 Control Channel Authentication: using 'pk.key' as a OpenVPN static key file

Fri Aug 06 19:06:04 2010 Outgoing Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Aug 06 19:06:04 2010 Incoming Control Channel Authentication: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Aug 06 19:06:04 2010 LZO compression initialized

Fri Aug 06 19:06:04 2010 Control Channel MTU parms [ L:1542 D:166 EF:66 EB:0 ET:0 EL:0 ]

Fri Aug 06 19:06:04 2010 Data Channel MTU parms [ L:1542 D:1450 EF:42 EB:135 ET:0 EL:0 AF:3/1 ]

Fri Aug 06 19:06:04 2010 Local Options hash (VER=V4): '02af3434'

Fri Aug 06 19:06:04 2010 Expected Remote Options hash (VER=V4): '3f08d474'

Fri Aug 06 19:06:04 2010 Socket Buffers: R=[8192->8192] S=[8192->8192]

Fri Aug 06 19:06:04 2010 UDPv4 link local: [undef]

Fri Aug 06 19:06:04 2010 UDPv4 link remote: 83.26.127.111:62094

Fri Aug 06 19:06:49 2010 TLS: Initial packet from 83.26.127.111:62094, sid=104a04e3 8e2fc8ad

Fri Aug 06 19:06:50 2010 VERIFY OK: depth=1, /C=PL/ST=MALOPOLSKA/L=Krakow/O=PK/CN=PK_CA/emailAddress=pk@email.pl

Fri Aug 06 19:06:50 2010 VERIFY OK: nsCertType=SERVER

Fri Aug 06 19:06:50 2010 VERIFY OK: depth=0, /C=PL/ST=MALOPOLSKA/L=Krakow/O=PK/CN=server/emailAddress=pk@email.pl

Fri Aug 06 19:06:51 2010 Data Channel Encrypt: Cipher 'BF-CBC' initialized with 128 bit key

Fri Aug 06 19:06:51 2010 Data Channel Encrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Aug 06 19:06:51 2010 Data Channel Decrypt: Cipher 'BF-CBC' initialized with 128 bit key

Fri Aug 06 19:06:51 2010 Data Channel Decrypt: Using 160 bit message hash 'SHA1' for HMAC authentication

Fri Aug 06 19:06:51 2010 Control Channel: TLSv1, cipher TLSv1/SSLv3 EDH-RSA-DES-CBC3-SHA, 1024 bit RSA

Fri Aug 06 19:06:51 2010 [server] Peer Connection Initiated with 83.26.127.111:62094

Fri Aug 06 19:06:54 2010 SENT CONTROL [server]: 'PUSH_REQUEST' (status=1)

Fri Aug 06 19:06:54 2010 PUSH: Received control message: 'PUSH_REPLY,route 192.168.0.0 255.255.255.0,route 172.30.30.1,topology net30,ping 15,ping-restart 60,ifconfig 172.30.30.6 172.30.30.5'

Fri Aug 06 19:06:54 2010 OPTIONS IMPORT: timers and/or timeouts modified

Fri Aug 06 19:06:54 2010 OPTIONS IMPORT: --ifconfig/up options modified

Fri Aug 06 19:06:54 2010 OPTIONS IMPORT: route options modified

Fri Aug 06 19:06:54 2010 ROUTE default_gateway=212.244.210.97

Fri Aug 06 19:06:54 2010 TAP-WIN32 device [Połączenie lokalne] opened: \\.\Global\{5B5858D2-26B9-4FB7-889F-5E6B2B007C54}.tap

Fri Aug 06 19:06:54 2010 TAP-Win32 Driver Version 9.6

Fri Aug 06 19:06:54 2010 TAP-Win32 MTU=1500

Fri Aug 06 19:06:54 2010 Notified TAP-Win32 driver to set a DHCP IP/netmask of 172.30.30.6/255.255.255.252 on interface {5B5858D2-26B9-4FB7-889F-5E6B2B007C54} [DHCP-serv: 172.30.30.5, lease-time: 31536000]

Fri Aug 06 19:06:54 2010 Successful ARP Flush on interface [3] {5B5858D2-26B9-4FB7-889F-5E6B2B007C54}

Fri Aug 06 19:06:59 2010 TEST ROUTES: 2/2 succeeded len=2 ret=1 a=0 u/d=up

Fri Aug 06 19:06:59 2010 C:\WINDOWS\system32\route.exe ADD 192.168.0.0 MASK 255.255.255.0 172.30.30.5

Fri Aug 06 19:06:59 2010 Route addition via IPAPI succeeded [adaptive]

Fri Aug 06 19:06:59 2010 C:\WINDOWS\system32\route.exe ADD 172.30.30.1 MASK 255.255.255.255 172.30.30.5

Fri Aug 06 19:06:59 2010 Route addition via IPAPI succeeded [adaptive]

Fri Aug 06 19:06:59 2010 Initialization Sequence Completed

Zauważcie, że klijent dostaje adres 172.30.30.6/255.255.255.252 od serwera DHCP - 172.30.30.5.

znowu zaś interface na tomato ma IP 172.30.30.2. wiec z automatu nie można zpingować 172.30.30.2 od strony klienta. Na mój gust to interface na tomato powinien mieć IP 172.30.30.5. ??

Czy to błąd tomato czy tak ma być ?? |

| |

|

' target='_blank'>Link

' target='_blank'>Link ' target='_blank'>Link

' target='_blank'>Link